环境:

1 | 网关: 192.168.48.2 |

kali开启web服务

1 | systemctl restart apache2.service |

设置DNS欺骗地址

文件:/etc/ettercap/etter.dns

添加红圈部分

启动Ettercap

1 | ettercap -G // -G 表示打开GUI形式 |

1) 选择网卡

Sniff —> Unified sniffing...

2) 扫描网络主机

Hosts —> Scan for hosts

3) 查看网络主机

Hosts —> Hosts list

4) 设置攻击目标

选择网关后点击Add to Target 1

选择靶机后点击Add to Target 2

5) 选择arp

Mitm —> ARP poisoning...

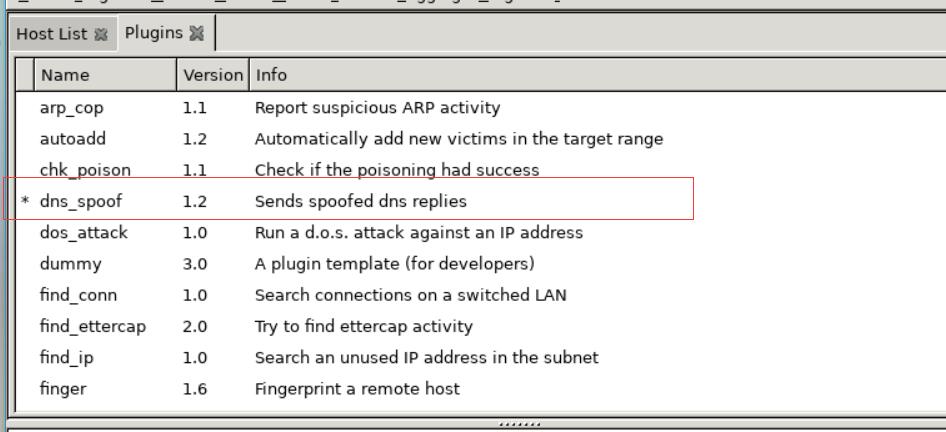

6) 开启dns欺骗插件

Plugins —> Manage the plugins

7) 开启攻击

Start —> Start sniffing

攻击成功效果

使用靶机访问baidu.com

ettercap 提示